Vaultwarden (Bitwarden) installieren

Vorgehensweise

Alternative implementation of the Bitwarden server API written in Rust and compatible with upstream Bitwarden clients*, perfect for self-hosted deployment where running the official resource-heavy service might not be ideal.

📢 Note: This project was known as Bitwarden_RS and has been renamed to separate itself from the official Bitwarden server in the hopes of avoiding confusion and trademark/branding issues.

This project is not associated with the Bitwarden project nor Bitwarden, Inc.

⚠️IMPORTANT⚠️: When using this server, please report any bugs or suggestions to us directly (look at the bottom of this page for ways to get in touch), regardless of whatever clients you are using (mobile, desktop, browser...). DO NOT use the official support channels.

Host your own Vaultwarden with NGINX

Diese Repository zeigt dir, wie du deinen eigenen Vaultwarden Passwort Manager Server erstellen und konfigurieren kannst. Ich nutzte hierfür Proxmox, das ganze kann aber auch mit einem RaspberryPi oder vergleichbarer Hardware gemacht werden. Eine Ausführliche Anleitung findet du auf meinem YouTube Kanal.

Features

Basically full implementation of Bitwarden API is provided including:

- Organizations support

- Attachments and Send

- Vault API support

- Serving the static files for Vault interface

- Website icons API

- Authenticator and U2F support

- YubiKey and Duo support

- Emergency Access

Vorbereitungen

Verwende ein aktuelles Debian System in einem Proxmox Container

apt-get update && apt-get upgrade -y && apt autoremove -y apt install curl apt install argon2 curl -sSL https://get.docker.com | sh apt install docker-compose -y

Installation

mkdir docker cd docker mkdir Vaultwarden mkdir Vaultwarden nano docker-compose.yml

Admin-Token als Hash Wert erstellen

Nach dem generieren des Admin-Token kann dieser in die Docker-Compose Datei eingefügt werden, hierbei muss vor jedem "$"- Zeichen ein weiteres "$" ergänzt werden!

# Using the Bitwarden defaults echo -n "MySecretPassword" | argon2 "$(openssl rand -base64 32)" -e -id -k 65540 -t 3 -p 4

Importieren der docker-compose.yml Datei

version: '3'

services:

vaultwarden:

restart: always

container_name: vaultwarden

image: vaultwarden/server:latest

volumes:

- ./vw-data/:/data/

ports:

- 80:80

environment:

- SMTP_HOST=smtp.gmail.com

- SMTP_FROM=yourmailadress@gmail.com

- SMTP_FROM_NAME=Vaultwarden

- SMTP_SECURITY=force_tls

- SMTP_PORT=465

- SMTP_USERNAME=yourmailadress@gmail.com

- SMTP_PASSWORD=YourAppPasswort

- SMTP_TIMEOUT=30

- SMTP_AUTH_MECHANISM="Plain"

- LOGIN_RATELIMIT_MAX_BURST=10

- LOGIN_RATELIMIT_SECONDS=60

- DOMAIN=yourDomain or IP-Adress

- INVITATION_ORG_NAME=HomeVault

- INVITATIONS_ALLOWED=true

- ADMIN_TOKEN=YourArgon2 key or Passwort

- SIGNUPS_ALLOWED=true

- SIGNUPS_DOMAINS_WHITELIST=example.com,mydomain.net,myotherdomain.org

- SIGNUPS_VERIFY=true

- SIGNUPS_VERIFY_RESEND_TIME=3600

- SIGNUPS_VERIFY_RESEND_LIMIT=6

- EMERGENCY_ACCESS_ALLOWED=true

- SENDS_ALLOWED=true

- WEB_VAULT_ENABLED=trueIn der yml-Datei SMTP einstellungen Anpassen. Die Domain Eintragen und den AdminToken generieren.

Kopiere nun den Inhalt aus der docker-compose.yml.txt Datei in deine eben erstellte .yml datei und passe es entsprechend an.

Anschließend kann der Container ausgerollt werden.

docker-compose up -d

Domain über Proxy Manager mit der IP Adresse verknüpfen

Als nächstes die Domain mit der IP-Adresse des Vaultwarden verknüpfen und die SSL verschlüselung aktivieren.

Alte Version

Admin Zugang

Der Adminzugang ist erreichbar über domain.co/admin. Hier muss der Token eingegeben werden. Der ist da zu finden, wo er gespeichert ist.

Bitwarden installieren

Bitwarden im Dockercontainer installieren mithilfe von Portainer

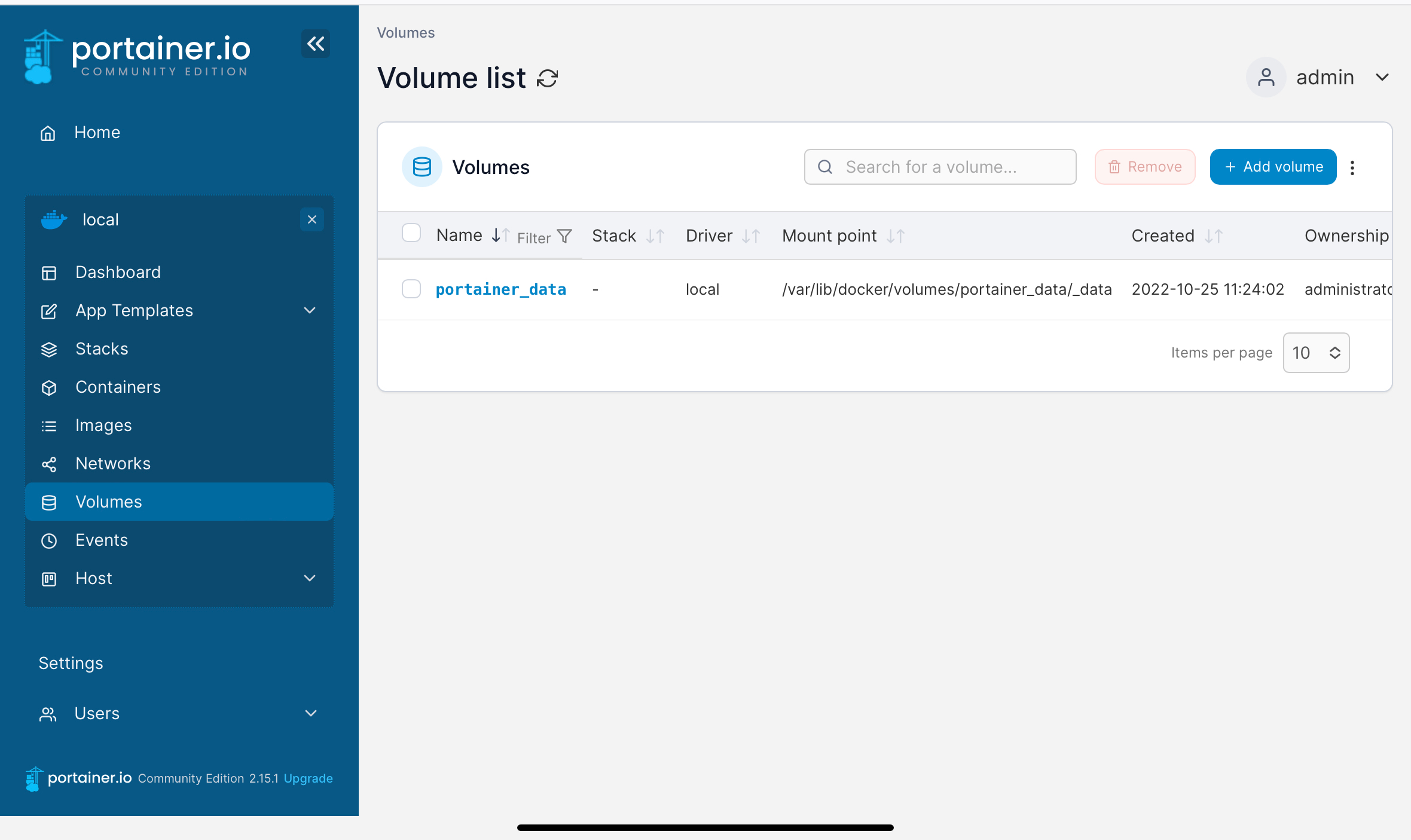

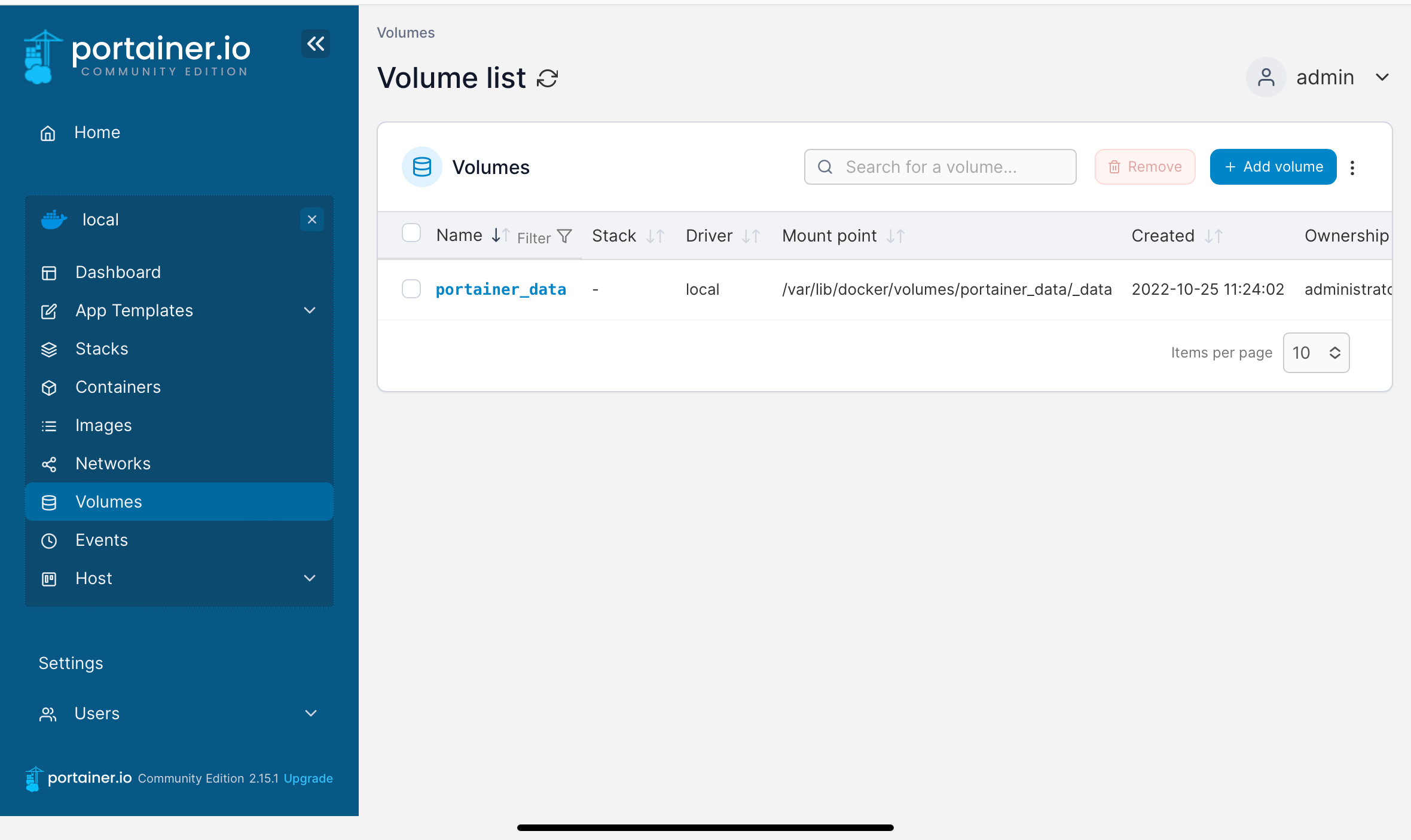

Volume

Volumes > Add volume

Name: vaultvarden

Container

Add Container

- Name: Vaultwarden

- image: vaultwarden/server:latest

+publish a new network port

host: 8080 contianer: 80

Advanced Container settings

Volume

+map additional volume

Container: /data

Select a Volume (vorher erstelltes Volume): vaultwarden

Restart policy

Always

Deploy the Conainer

Um immer den aktuellsten Vaultwarden zu verwenden am besten Watchtower einrichten

Admin-Token

der wird ebenfalls in der Config-Json Datei gespeichert